Rollenbasiertes Berechtigungsmanagement im modernen HR

Inhaltsverzeichnis

- Definition & Mehrwert

- Bedeutung des rollenbasierten Berechtigungsmanagements in der Praxis

- Vorteile & Nachteile des Role-Based Access Control (RBAC)

- Schritt-für-Schritt-Umsetzung im Unternehmen

- Typische Fehler & Stolperfallen

- Praxisbeispiel: Effiziente Rechteverwaltung durch rollenbasierte Strukturen

- Vergleich mit verwandten Themen

- Trends & Zukunft des Berechtigungsmanagements

- Rollenbasiertes Berechtigungsmanagement mit myHR sicher und effizient umsetzen

1. Definition & Mehrwert

Das rollenbasierte Berechtigungsmanagement (engl. Role-Based Access Control, kurz RBAC) ist ein Konzept zur Verwaltung von Benutzerrechten in IT-Systemen. Anstatt Zugriffsrechte individuell zu vergeben, werden sie vordefinierten Rollen zugeordnet, die den Aufgaben und Verantwortlichkeiten im Unternehmen entsprechen.

Der Mehrwert liegt in der Sicherheit, Effizienz und Nachvollziehbarkeit: Durch Rollen lassen sich Zugriffsrechte zentral steuern, Risiken reduzieren und Compliance-Anforderungen besser erfüllen. Insbesondere in HR-Systemen sorgt RBAC dafür, dass sensible Mitarbeiterdaten nur von berechtigten Personen eingesehen oder bearbeitet werden können.

2. Bedeutung des rollenbasierten Berechtigungsmanagements in der Praxis

In modernen Unternehmen mit digitalen Prozessen ist das Berechtigungsmanagement ein zentraler Bestandteil der IT-Sicherheits- und Datenschutzstrategie. Durch rollenbasierte Systeme wird klar definiert, wer auf welche Daten, Dokumente oder Funktionen zugreifen darf – abhängig von Position, Abteilung oder Aufgabenbereich.

Typische Rollenbeispiele im HR-Kontext:

- HR-Administrator: Vollzugriff auf Personalstammdaten und Systemkonfigurationen.

- Führungskraft: Zugriff auf Teamdaten, Zielvereinbarungen und Feedbackprozesse.

- Mitarbeiter: Zugriff auf eigene Daten, Urlaubsanträge und Gehaltsabrechnungen.

- Controller: Zugriff auf anonymisierte Auswertungen und Berichte.

Dadurch wird sichergestellt, dass Datenschutz (z. B. gemäß DSGVO) eingehalten und Prozesse effizient gestaltet werden.

3. Vorteile & Nachteile des Role-Based Access Control (RBAC)

Vorteile:

- Erhöhte Datensicherheit durch klare Zugriffsbeschränkungen.

- Vereinfachte Verwaltung und geringerer Administrationsaufwand.

- Verbesserte Compliance und Revisionssicherheit.

- Leichte Skalierbarkeit bei Organisationswachstum.

- Transparente und nachvollziehbare Zugriffsstrukturen.

Nachteile bzw. Herausforderungen:

- Initialer Aufwand zur Definition und Pflege von Rollenmodellen.

- Gefahr zu komplexer Rollenstrukturen bei schlechter Planung.

- Regelmäßige Überprüfung erforderlich, um veraltete Rechte zu vermeiden.

- Mangelnde Flexibilität bei Sonderfällen, wenn Rollen zu starr angelegt sind.

4. Schritt-für-Schritt-Umsetzung im Unternehmen

- Analyse & Rollenidentifikation:

Bestehende Aufgaben und Verantwortlichkeiten im Unternehmen erfassen. - Rollenmodell entwickeln:

Rollen (z. B. HR, Teamleitung, Mitarbeiter) definieren und erforderliche Berechtigungen festlegen. - Zugriffsrechte zuordnen:

Rechte an Rollen koppeln, nicht an einzelne Benutzer. - Implementierung im System:

RBAC-Struktur in der verwendeten Software (z. B. myHR) technisch abbilden. - Schulung & Kommunikation:

Mitarbeitende und Admins in Nutzung und Bedeutung der Rollen einweisen. - Überwachung & Anpassung:

Regelmäßige Prüfungen der Rollenrechte, insbesondere bei Organisationsveränderungen.

5. Typische Fehler & Stolperfallen

| Fehler / Stolperfalle | Auswirkung / Risiko | Empfohlene Lösung |

| Zu viele Rollen mit minimalen Unterschieden | Unübersichtliche Verwaltung | Rollen konsolidieren und klare Strukturen schaffen |

| Keine regelmäßige Überprüfung | Veraltete oder übermäßige Rechte | Rollenaudits und Berechtigungsberichte einführen |

| Fehlende Trennung sensibler Daten | Datenschutzrisiken | Zugriffsebenen strikt nach Bedarf trennen |

| Individuelle Ausnahmen ohne Kontrolle | Sicherheitslücken | Sonderrechte dokumentieren und zeitlich begrenzen |

| Unzureichende Dokumentation | Revisionsprobleme | Zentrale Richtlinie für Rollenverwaltung erstellen |

6. Praxisbeispiel: Effiziente Rechteverwaltung durch rollenbasierte Strukturen

Ein Finanzdienstleister mit über 800 Mitarbeitenden führte ein neues HR-System mit rollenbasiertem Berechtigungsmanagement ein. Vorher wurden Zugriffsrechte manuell vergeben, was häufig zu Doppelvergaben und Sicherheitslücken führte.

Nach der Einführung:

- 30 % weniger Administrationsaufwand durch automatische Rollenzuweisung bei Neueinstellungen.

- Verbesserte Compliance: DSGVO-Anforderungen jederzeit nachweisbar.

- Höhere Datensicherheit durch standardisierte Rechteprüfungen.

Zudem wurde ein vierteljährliches Rollen-Audit eingeführt, um Änderungen in Verantwortlichkeiten zeitnah abzubilden.

7. Vergleich mit verwandten Themen

Das rollenbasierte Berechtigungsmanagement ist eng verwandt mit Identitätsmanagement (IDM) und Zugriffssteuerungssystemen (Access Control). Während IDM den gesamten Lebenszyklus digitaler Identitäten abbildet (Erstellung, Änderung, Deaktivierung), konzentriert sich RBAC auf die Definition und Verwaltung von Zugriffsrechten. Beide Systeme ergänzen sich ideal, um Sicherheit und Effizienz in digitalen HR- und IT-Prozessen zu gewährleisten.

8. Trends & Zukunft des Berechtigungsmanagements

Die Zukunft des Berechtigungsmanagements ist geprägt durch Automatisierung, KI und Zero-Trust-Konzepte:

- KI-gestützte Rollenanalysen: Systeme erkennen automatisch unlogische oder riskante Berechtigungen.

- Adaptive Berechtigungen: Zugriffe passen sich dynamisch an Kontext und Standort an.

- Zero Trust Security: Kein Benutzer erhält implizit Vertrauen – jede Aktion wird geprüft.

- Automatisierte Rezertifizierung: Systeme überprüfen Berechtigungen selbstständig und fordern Genehmigungen bei Bedarf an.

- Cloudbasierte Zugriffskontrolle: Einheitliche Rechteverwaltung über verschiedene Plattformen hinweg.

Rollenbasiertes Berechtigungsmanagement bleibt damit das Fundament sicherer, datenschutzkonformer IT-Architekturen.

9. Rollenbasiertes Berechtigungsmanagement mit myHR sicher und effizient umsetzen

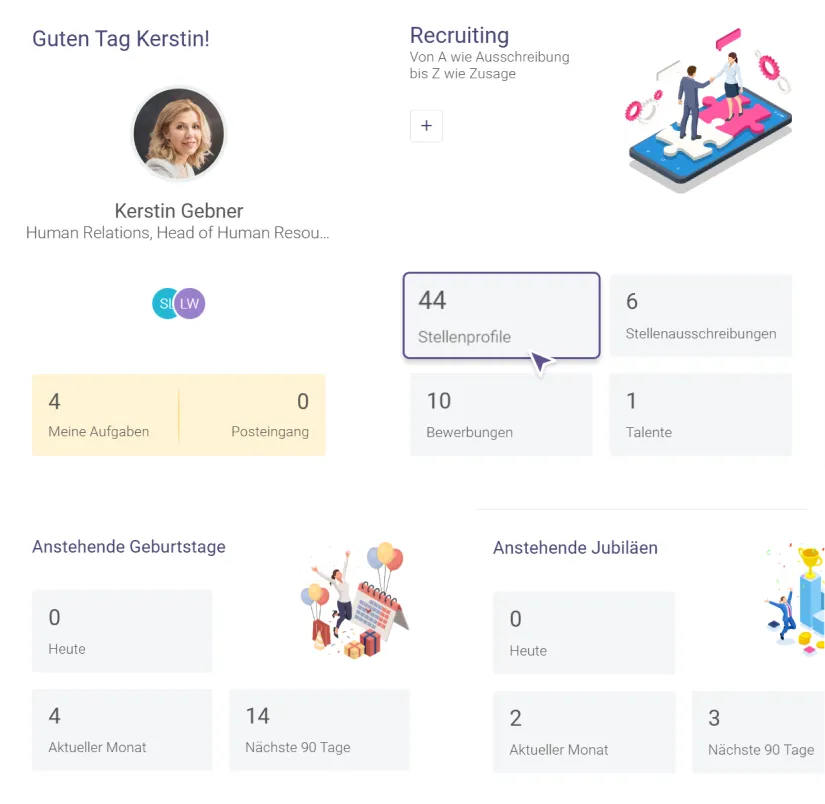

Mit myHR lässt sich ein effektives, rollenbasiertes Berechtigungsmanagement transparent, skalierbar und DSGVO-konform realisieren:

- Zentrale Rollenverwaltung: Einheitliche Steuerung aller Zugriffsrechte über ein intuitives Dashboard.

- Automatische Rollenzuweisung: Rechte werden bei Neueinstellungen oder Rollenwechseln automatisch vergeben.

- Feingranulare Rechtevergabe: Zugriff auf Daten, Dokumente und Prozesse individuell konfigurierbar.

- Audit & Compliance: Protokollierung aller Berechtigungsänderungen für Revisionssicherheit.

- Workflow-Integration: Automatische Genehmigungsprozesse für Sonderrechte.

- Self-Service-Funktionen: Mitarbeitende können Berechtigungsanfragen direkt über myHR stellen.

- Datenschutzkonformität: Einhaltung aller DSGVO- und Sicherheitsanforderungen durch rollenbasierte Zugriffsbeschränkungen.

Rollenbasiertes Berechtigungsmanagement ist der Schlüssel zu sicherer, effizienter und nachvollziehbarer Datenverwaltung. Mit myHR gelingt die Umsetzung einfach, automatisiert und compliance-konform. Für maximale Transparenz und Schutz sensibler Personaldaten.